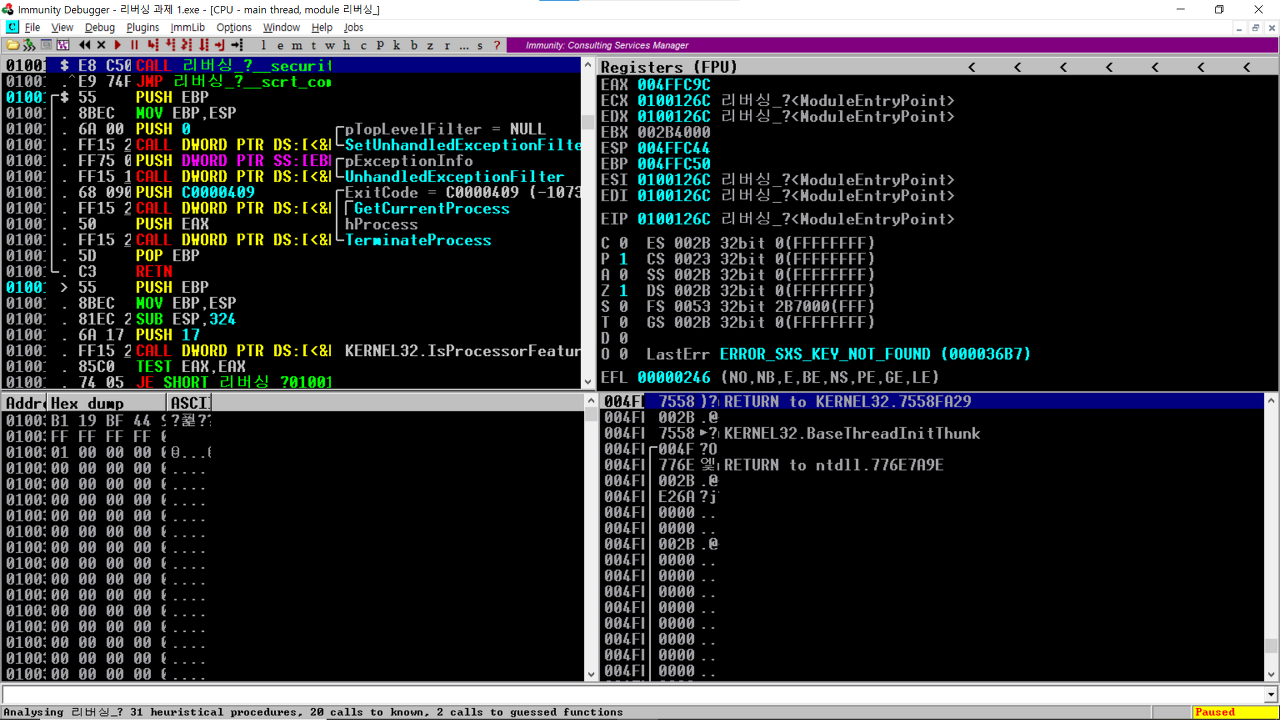

화면 디자인

왼쪽 상단부터 1, 2, 3, 4번입니다.

- CPU 패널. 선택한 프로그램의 어셈블러 코드가 나오는 부분.

- 등록 필드. 레지스터의 값이 어떻게 변경되는지 보여줍니다.

- 덤프 패널. 선택한 메모리 영역의 내용이 16진수로 표시됩니다.

- 스태킹 플레이트. 현재 스택에 있는 값이 표시됩니다.

- 디버거 제어 명령을 위한 입력 창. 하단에 있는 흰색 막대입니다. 명령으로 디버거를 제어하고 PyCommand로 Python 명령을 사용할 수 있습니다.

핫키

- F2: BD 설정

- F9: 디버깅을 실행합니다. 실행이라고 생각하시면 되고, BP가 설정되어 있지 않으면 전체적으로 실행됩니다.

- F7: 다음 문장으로 이동합니다. 코드는 한 줄씩 실행되며 CALL과 같은 함수를 통해 무언가를 입력해야 할 때 함수를 통해 입력됩니다.

- F8: 코드를 한 줄씩 실행하지만 함수를 단계별로 실행하지 않고 전체 함수를 실행하고 전달합니다.

- 입력: 호출된 기능 코드를 CPU 패널에서 확인할 수 있습니다. (함수에 들어가십시오) 나가고 싶다면 – 입력

- Ctrl+G: 덤프 창에서 사용되며 입력된 주소를 찾습니다.

- Ctrl+F2: 재시작

- 공간: CPU 패널에서 명령 변경

- 입력: 등록 영역에서 편집

- 컨트롤 + e: 스택 필드를 편집할 수 있습니다.

움직임

- 우클릭 – 찾기 – 참조된 모든 텍스트 문자열: 메모리에 저장된 문자열 및 상수 값을 표시합니다.

- 코드 선택 – 마우스 오른쪽 버튼 클릭 – 덤프 팔로우 – 인스턴트 상수: 코드의 해당 메모리 주소로 이동(덤프 패널에서 코드 부분 확인)

- 스택 패널에서 메모리 선택 – 마우스 오른쪽 버튼 클릭 – 주소 – EBP 기준: 스택의 EBP에서 얼마나 많은 장소가 떨어져 있는지 확인할 수 있습니다.

- 마우스 오른쪽 버튼 클릭 – 실행 파일로 복사 – 선택: 수정된 파일을 저장할 수 있습니다.